La cybersécurité est devenue, en quelques années, un enjeu majeur de nos sociétés. En effet, pour les entreprises, il est nécessaire de se protéger contre toute attaque visant des données critiques. C’est pourquoi, les techniques de cybersécurité évoluent constamment de manière à suivre le rythme des technologies changeantes utilisées par les pirates.

Dans cet article, nous allons voir comment et pourquoi les entreprises accordent une attention grandissante à la cybersécurité. De plus, nous allons voir comment Exotic Systems répond aux enjeux de ces entreprises.

Définition de la cybersécurité

La cybersécurité est l’utilisation de l’architecture réseau, de logiciels et toutes autres technologies permettant de protéger les entreprises et les individus contre les cyberattaques.

L’objectif ? empêcher et/ou atténuer les dommages, ou la destruction des réseaux informatiques, des dispositifs et des données de l’entreprise.

Ces dernières années, les couts liés à la cybersécurité ne cessent d’augmenter. Cela est dû à l’augmentation des cyberattaques (image 1). En effet, le recours au télétravail durant la crise sanitaire a constitué un avantage aux pirates pour attaquer les entreprises. De plus, l’accélération de la transformation digitale a multiplié les points de vulnérabilité, ce qui fragilise le système de l’entreprise. Ainsi, l’utilisation croissante des IoT par les entreprises doit se faire tout en prenant en compte la sécurité qu’offrent les devices utilisés.

Quelques conseils pour assurer la sécurité de vos données

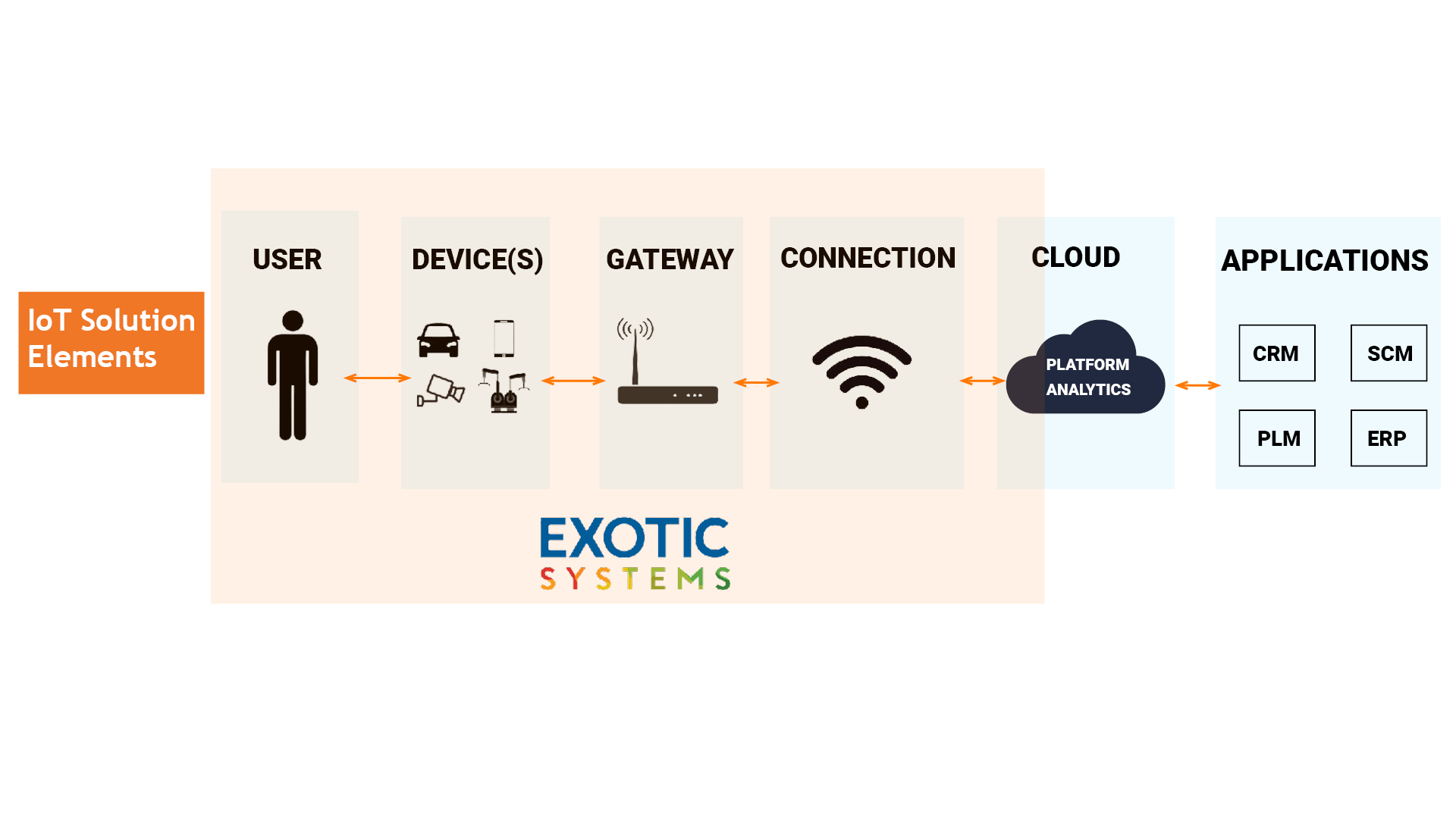

Pour ces raisons, toute entreprise doit mettre en place un système end-to-end pour assurer une sécurité du début à la fin (« end-to-end ») de la chaine. En effet, il est nécessaire que tous les éléments soient sécurisés, car un maillon faible peut rendre vulnérable tout le système de sécurité (image 2)

Plusieurs précautions peuvent être prises par les entreprises :

- Mettre en place une politique de cybersécurité globale

- Éduquer les employés aux différentes techniques de cyberattaque utilisées par les pirates (phishing, attaque par logiciels malveillant, la fraude au président, etc.)

- Veiller à ce que tous les appareils connectés utilisés soient sécurisés. En effet, les données transmises par ces objets, vers le cloud, sont potentiellement sensibles et doivent par conséquent faire l’objet d’une grande attention

Image 2 : les éléments d’une chaine IoT

Système de sécurisation des devices chez Exotic Systems

Dans le souci de protéger les données de ses clients, Exotic Systems conçoit des objets qui assurent la transmission des données avec une haute sécurité.

Afin de connaitre comment protéger les devices, il faut identifier et connaitre les portes d’entrées accessibles au pirates (« doors »). Il y a principalement 3 portes d’entrée pour un hackeur au niveau d’un objet connecté :

- Ses moyens de communications externes, notamment sans fil (wifi, ble, zigbee, …)

- L’accès à son « Bootloader » qui permet de mettre à jour l’objet (port série, bus CAN, UART, …)

- Son système de programmation et de debug (JTAG, ISP, Spy by Wire, SWD, …)

Pour contrer cela, Exotic Systems s’appuie sur plusieurs techniques de design sécurisé pour offrir à ses clients des devices hautement sécurisés.

Anti-tamper

- Système de prévention en rendant l’ouverture mécanique des devices difficile grâce à une encapsulation dans de la résine extrêmement dure ou en utilisant de la colle forte ou de la soudure à ultrason

- Cette méthode permet de rendre très difficile l’accès aux « portes » précédemment mentionnés (JTAG, bootloader,…)

- Elle permet également de rendre visible la détérioration du produit à postériori, et donc de son intrusion, afin de le retirer du parc

- Système de détection en intégrant des capteurs mécaniques ou optiques identifiant l’ouverture du boitier

- Ceci permet un réponse à une intrusion via des envois d’alerte, des systèmes de désactivation du système (power off) ou d’effacement de la mémoire ou de zones cyber (stockage des clés par exemple)

Composants de sécurité à bord

- Utilisation de composants électroniques dédiés à la cybersécurité « Trust Platform Module » ou « Secure Element » (ST Micro, NXP, Trusted Object, Infineon, …) afin de bénéficier des meilleurs solutions de cryptage, de stockage de clés et de protection contre les « side-channel attack«

- Utilisation de modules cryptographiques des MCU (Micro Controller Unit), notamment co-processeurs AES, ou TrustZone des Cortex-M33, afin de crypter les données transmises et de stocker les clés ou certificats par exemple. Ces solutions sont particulièrement adaptées pour minimiser la consommation énergétique et la taille mémoire utilisé pour la cyberprotection

- Utilisation des fusibles OTP (One Time Programmable) de sécurité, disponibles sur de nombreux MCU, pour prévenir l’accès à la relecture ou à la modification de la mémoire du device

Conclusion

En conclusion, il est primordial de savoir qu’aucun système n’est jamais complétement à l’abri d’une cyberattaque. Néanmoins, en adoptant une méthodologie de développement « secure by design » comme le propose Exotic Systems pour ses produits, il est possible de mettre en place des systèmes simples et peu onéreux, permettant de rendre extrêmement difficile le piratage d’un objet. Il faut au préalable identifier les faiblesses de l’objet, de son électronique et de ses moyens de télécommunication, puis rendre leurs exploitations complexes en intégrant des systèmes de protection récents et efficaces.